В настоящее время локальные вычислительные сети занимают ключевые позиции в информационных технологиях, и как следствие, во всех сферах современного общества. Доступность информационных ресурсов, как характеристика современных глобальных компьютерных сетей, становится одним из решающих факторов эффективности деятельности конкретного сотрудника.

Объединение компьютеров в вычислительную сеть может ускорить процесс обработки данных путем распараллеливания объемов обработки информации среди сотрудников, может быть необходимо для организации хранения данных, поступающих от нескольких источников, либо для управления сложной инфраструктурой и в других случаях.

Помимо задачи повышения защиты информации и увеличения пропускной способности сети, актуальной является задача информационного доступа к объекту электронно-вычислительной техники (ЭВТ). В качестве канала несанкционированного доступа (НСД) к объекту ЭВТ относится нарушение разграничения доступа в виде ознакомления посторонних лиц с паролем объекта ЭВТ. Обычно в ведомственных руководящих документах приводится характеристика эксплуатируемых объектов ЭВТ, которая может включать:

- класс объектов ЭВТ;

- режим и порядок доступа;

- форма допуска и категория защищенности.

Категория защищенности может определять различные, а именно:

- размещение объектов ЭВТ в единой защищаемой зоне;

- оборудование объектов ЭВТ съемными носителями информации для её хранения;

- защита конфигурации и системы инициализации базы ввода/вывода паролем;

Для разграничения доступа пользователей объектов ЭВТ назначается администратор, одной из задач которого является назначение и смена паролей на объекте ЭВТ, он вырабатывает пароли и записывает их с определенной периодичностью.

Сложность произвольно выбранного пароля против атаки полным перебором может быть точно вычислена. В большинстве случаев, пароли изначально создаются человеком. В этом случае возможны только оценки сложности пароля, так как люди в таких задачах склонны следовать шаблонам, и эти шаблоны всегда играют на руку атакующему. Кроме того, списки часто выбираемых паролей всеобще распространены для использования в программах угадывания паролей. Администратор может вести специальный журнал учета выработанных паролей, которым злоумышленник также может завладеть. Таким образом, существует вероятность НСД к объектам ЭВТ как при ознакомлении с журналом администратора, так и подборе используемого пароля непосредственно на объекте ЭВТ.

В связи с факторами, отмеченными выше, для решения задачи необходима разработка предложений по выработке надежного пароля и автоматизированной записи ее на ПЭВМ. Решение данной задачи состоит в разработке программно-аппаратного комплекса (ПАК) генерации паролей, который должен выполнять следующие функции:

- генерация надежного пароля, используемого для доступа к объекту ЭВТ;

- визуальная выдача пароля;

- запись пароля в текстовую таблицу и ведение электронного журнала в зашифрованном виде.

Устройство, взаимодействуя с программой на ПЭВМ, записывает пароли в таблицу, тем самым, исключая необходимость администратору вести журнал учета. В случае угрозы компрометации используемой ПЭВМ имеется возможность использовать устройство автономно и вести перечень паролей вручную.

Существует возможность провести анализ стойкости пароля для современных средств. Пароли должны удовлетворять следующим минимальным требованиям:

- пароль не может содержать имя учетной записи пользователя или какую-либо его часть;

- пароль должен состоять не менее чем из 8 символов;

- в пароле должны присутствовать символы трех категорий из числа следующих четырех: прописные буквы английского алфавита от A до Z; строчные буквы английского алфавита от a до z; десятичные цифры (от 0 до 9); неалфавитные символы (например, !, $, #, %);

Для оценки стойкости пароля используется расчет энтропии. Энтропия – мера неопределенности, измеряемая в битах. Энтропия в N бит соответствует неопределенности выбора из 2N паролей. В случае случайных паролей (например, сгенерированных с помощью генератора случайных чисел) энтропия вычисляется по следующей формуле [1]:

Е=log2MN,

где Е – энтропия;

N – количество символов пароля;

M – количество символов используемого алфавита.

Таблица, в которой приведены значения энтропии для некоторых длин паролей, представлена ниже.

Таблица 1. Значения энтропии для некоторых длин паролей.

|

Длина пароля |

Циф-ры |

Латинс-кие буквы без учета регистра |

Цифры и латинские буквы без учета регистра |

Латинс-кие буквы с учетом регистра |

Цифры и латинские буквы с учетом регистра |

Цифры, латинские буквы и специальн-ые символы |

|

6 |

20 |

29 |

31 |

35 |

36 |

40 |

|

7 |

24 |

33 |

37 |

40 |

42 |

47 |

|

8 |

27 |

38 |

42 |

46 |

48 |

53 |

|

9 |

30 |

43 |

47 |

52 |

54 |

60 |

|

10 |

34 |

47 |

52 |

57 |

60 |

66 |

|

11 |

37 |

52 |

57 |

63 |

66 |

73 |

|

12 |

40 |

57 |

62 |

69 |

72 |

79 |

В зависимости от полученного значения энтропии паролю присваивается соответствующая характеристика его стойкости. Уровень стойкости отображается в таблице 2.

Таблица 2. Уровень стойкости пароля в зависимости от энтропии.

|

Энтропия |

Уровень стойкости |

Комментарий |

|

< 28 бит |

Очень слабый |

Допустимо защищать только не ценную информацию. |

|

28-35 бит |

Слабый |

Способен остановить большое число начинающих взломщиков, идеально подходит для использования в качестве desktop-пароля. |

|

36-59 бит |

Средний |

Пригоден для компьютеров в корпоративной сети. |

|

60-127 бит |

Высокий |

Может быть хорошим, чтобы охранять финансовую информацию. |

|

> 128 бит |

Сверхнадёжный |

Пароль обладает очень большой стойкостью к подбору. |

Считаем возможным принять среднюю стойкость, взяв за аналог ЛВС объекта ЭВТ корпоративную сеть. Из данных двух таблиц и требования о длине пароля, сделаем вывод, что увеличение пароля до 8 символов с целью повышения его стойкости является технически легко реализуемым и не создает дискомфорта для пользователя в плане запоминания.

В результате проведенного анализа существующих аппаратно-вычислительных платформ (Raspberry Pi, STM32L-DISCOVERY, Arduino), наиболее оптимальной, для реализации поставленной цели, является Arduino, как наиболее схемотехнически простой, функциональный и дешевый из рассмотренных

платформ [2].

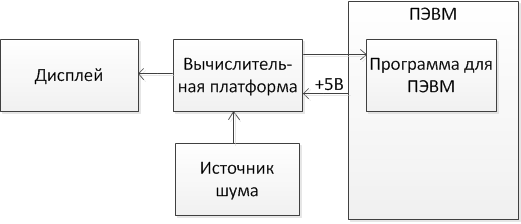

Для более детального представления алгоритма работы программно-аппаратного комплекса и его основных узлов рассмотрим его структурную схему, которая показана на рис. 1:

Рисунок 1 – Структурно-функциональная схема предлагаемого ПАК.

При подаче питания на аппаратную часть комплекса микроконтроллер инициализирует подключенный дисплей, а затем переходит к выполнению основной программы.

Программное обеспечение генерирует псевдослучайный пароль из 8 символов. В качестве источника энтропии для генерации пароля используется свободный аналоговый вывод. Исходным заполнением являются случайные значения атмосферных шумов на данном выводе. Атмосферные помехи образуются при естественных электрических возмущениях в земной атмосфере и обычно называются статическим электричеством. Они, как правило, имеют импульсную природу, их энергия распределяется в широком диапазоне частот. В определенный момент снимается значение шума, которое используется для генерации случайного символа пароля. При генерации всех символов аппаратно-вычислительная платформа производит запись пароля на дисплей и посылает его на ПЭВМ через последовательный COM-порт, где в дальнейшем происходит запись пароля в текстовую таблицу “Access” ОС “Microsoft Windows“. При нажатии кнопки микропереключателя вывод Reset подключается к корпусу, что приводит к перезапуску микроконтроллера и данный алгоритм повторяется.

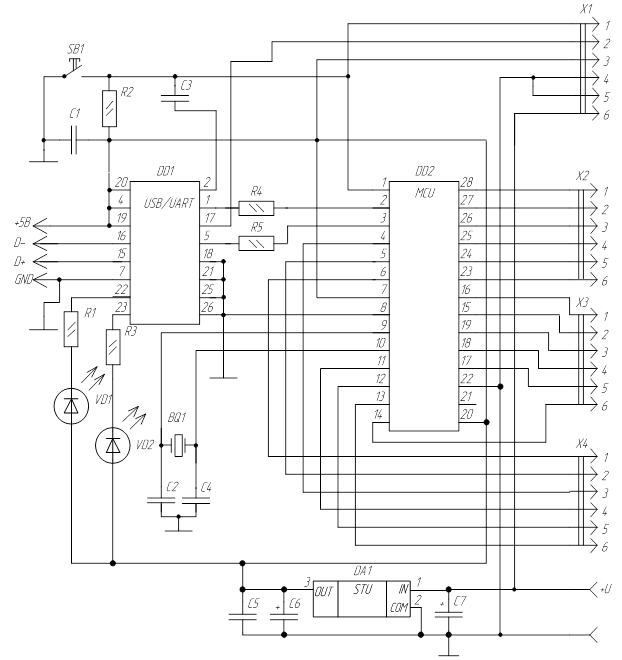

Принципиальная схема аппаратно-вычислительной платформы приведена на рис. 2.

Рисунок 2 – Принципиальная схема аппаратно-вычислительной платформы Arduino.

Микроконтроллер запитывается по проводу +5В через USB-разъем. Аналоговым выводом, используемым в качестве источника энтропии, является вывод 1 на разъеме Х2. Платформа взаимодействует с LCD-дисплеем по цифровым выводам 1 (линия адресного сигнала) и 4 (линия разрешения доступа к данным) разъема Х4, 1, 3, 4 и 5(линии данных) разъема Х3. Микропроцессор DD2 снимает значение напряжения шума, преобразует его в цифровой вид, в результате чего образуется кодовая последовательность в 7 бит. Арифметико-логическое устройство присваивает данное значение одному из 62 символов таблицы ASCII. В этой таблице возможно использование 128 символов, но как было оговорено ранее, нам достаточно 62. При генерации всех символов, пароль отправляется на LCD-дисплей и с выводов 2 и 3 DD2 (линии последовательного соединения с ПЭВМ) через согласующие резисторы R4, R5 поступает на DD1 (USB-порт). С данного порта по проводам D+ и D- отправляется на ПЭВМ, где взаимодействует с ПО. При нажатии кнопки SB1 корпус подключается к выводу 1 микропроцессора DD2, в результате чего происходит перезапуск алгоритма.

В заключении приведем краткий анализ существующих способов генерации паролей, а именно:

- ручная генерация;

- программная;

- программно-аппаратная.

Результаты сравнения отображены в таблице 3:

Таблица 1. Сравнительная характеристика различных способов генерации паролей.

|

Способ генерации пароля

Характеристика |

Ручной |

Программный |

Программно-аппаратный |

|

Оперативность |

Низкая |

Высокая |

Высокая |

|

Автономность |

Да |

Нет |

Да |

|

Предсказуемость |

Да |

Нет |

Нет |

|

Возможность наличия программных закладок |

Нет |

Да |

Нет |

|

Стоимость |

– |

2500 руб. |

1300 руб. |

Таким образом, задачи по генерации надежного пароля, его визуальной демонстрации выполняются при помощи предлагаемого устройства, его запись в текстовую таблицу и ведение электронного журнала в зашифрованном виде может быть реализована после разработки соответствующего программного обеспечения. Объединение программной и аппаратной составляющих в единый ПАК позволит надежно реализовать защиту ПЭВМ от НСД в области паролирования объекта ЭВТ.

Библиографический список

- Лавров Д. Н., Первушин Е. А. Проверка паролей на надежность с помощью модифицированного фильтра Блумма // Математические структуры и моделирование. 2007, вып. 7. – с. 121-125.

- Кутузов А.В., Шевняков В.А. Предложения по реализации защиты сетевых хранилищ данных от несанкционированного доступа // Современная техника и технологии. 2014. № 8 [Электронный ресурс]. URL: http://technology.snauka.ru/2014/08/4243 (дата обращения: 26.05.2015).